베를린 연구원들이 라이브 스트림 중에 Teslas에서 'Elon 모드'를 발견한 후 노출된 보안 위험

최근 라이브 스트림 이벤트 에서 베를린 공과대학교(Technische Universität Berlin)의 박사 과정 소속 사이버 보안 연구원 그룹은 Tesla의 Autopilot 시스템에 대한 성공적인 해킹을 시연하여 차량의 보안 취약성을 드러냈습니다. 2023년 이전 익스플로잇을 밀접하게 반영한 이 해킹은 자동차 내부 하드웨어에 대한 액세스 권한을 부여했을 뿐만 아니라 최근 펌웨어 업데이트에서 "Elon 모드"를 계속 사용할 수 있음을 확인했습니다.

해킹에 관한 모든 것

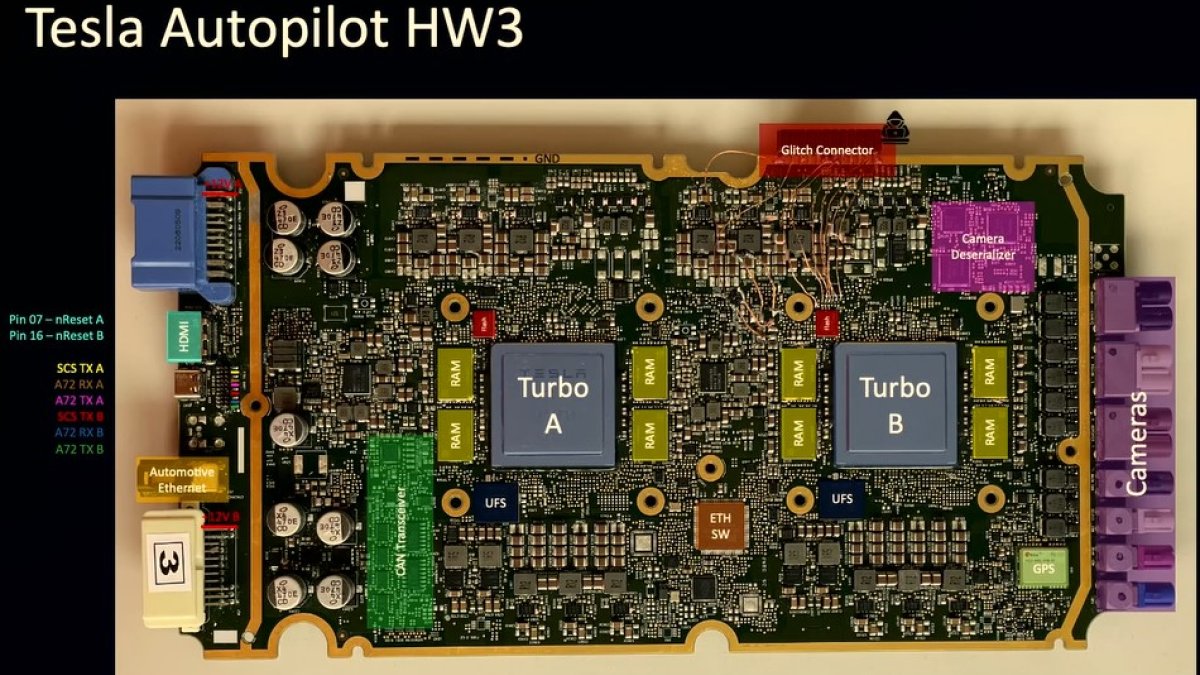

연구원들은 약 600달러에 달하는 장비를 활용하여 Tesla의 ARM64 기반 Autopilot 회로 기판에 짧지만 중요한 2초 동안 560밀리볼트의 전압 강하를 유도했습니다. 이러한 전략적 간섭을 통해 그들은 루트 액세스 권한을 얻고, 암호화 키를 추출하고, 중요한 시스템 구성 요소에 액세스할 수 있었습니다. 그들은 GPS 좌표가 포함된 비디오를 포함하여 이전에 삭제된 데이터를 복구했습니다. 이 동일한 기술로 이전에 들어본 적이 있는 찾기 힘든 "Elon 모드" 도 잠금 해제되었습니다.

2023년 6월 @greentheonly 가 처음 발견한 "Elon 모드"를 사용하면 Tesla 차량이 운전자 입력이나 모니터링 없이 완전 자율 주행 모드로 작동할 수 있습니다. TU Berlin 팀은 이 모드를 활용하면 사용자가 일부 프리미엄 기능을 무료로 활성화할 수도 있다고 제안합니다. 요금을 부과하고 특정 안전 기능을 비활성화합니다.

타당성 및 제한 사항

이러한 해킹을 위해서는 회로 기판에 대한 물리적 접근이 필요하다는 점을 인정하면서 연구원들은 실험실 환경 밖에서는 이러한 해킹이 비실용적임을 강조합니다. 그러나 납땜 및 주의 깊은 취급과 같은 복잡한 단계를 통해서도 이를 달성할 수 있다는 사실은 Tesla의 지적 재산에 대한 다가오는 위협을 강조합니다.

"Elon 모드"의 공개와 비용 없이 프리미엄 기능을 활성화할 수 있는 가능성은 취약점 공개에 대한 중요한 윤리적 질문을 제기합니다. 특히 Tesla의 응답 없이 연구 결과를 공개적으로 공유하기로 한 연구원의 결정은 사이버 보안 연구의 책임과 윤리에 대한 논쟁을 불러일으켰습니다.

Tesla는 Pwn2Own 이벤트를 후원하여 차량 보안 취약점을 찾아낼 수 있는 화이트 해커에게 상금과 자동차를 제공합니다. 회사는 시스템을 개선하기 위해 이 정보를 사용하지만 Tesla는 이 취약점을 노출한 해커와 대화하지 않은 것으로 보입니다.

이전 보안 결함

이번 사건은 Tesla가 보안 취약점을 처음 접한 것이 아닙니다. 이전 보고서에서는 직원 자격 증명을 손상시키는 내부 유출과 Tesla Model 3 및 Y에 대한 Bluetooth 릴레이 공격 과 같은 사례를 인용하여 차량 내 구매 가능한 기능을 노출시켰습니다. 이러한 사건은 Tesla의 사이버 보안 프레임워크에 지속적인 문제가 있음을 강조합니다.

주차된 Tesla를 조작하는 등 통제된 환경 외부에서 이 해킹을 복제하는 실용성은 낮지만 이번 발견은 중요한 의미를 갖습니다. 이는 Autopilot 시스템의 공백을 노출시키고 일부 안전 문제를 야기합니다.

이러한 조사 결과를 통보받았으나 아직 공개적으로 대응하지 않은 Tesla는 이러한 취약점을 해결해야 합니다. TU Berlin 팀은 첨단 카메라와 기계 학습 모델에도 불구하고 지속적인 사고 위험을 강조하는 프레젠테이션을 통해 Tesla의 안전 아키텍처와 시스템의 잠재적인 격차를 조명하는 것을 목표로 합니다.

저희 사이트를 지원하려면 추천 코드(nuno84363)를 사용해 보세요. 지금 주문하시면 FSD를 3개월간 무료로 받으실 수 있습니다.